物联网

计算机组成原理

堆

化学信息学

搜索引擎

Typora

hbase调优

语音

当前安全上下文下访问数据库

hub

mvc

在线聊天系统

学生我那工业作业

征信报告

信号完整性仿真

IO-Link

线段树

个人博客

kaggle

运动场地预约

分析

2024/4/19 21:35:34OpenCV轮廓特性(二)

在上一篇的博文中,我们主要给出了cvFindContours()和cvDrawContours()函数的基本用法,结合示例程序,分析了获得图像轮廓和画出显示轮廓的大致的程序思路。在获取轮廓之后,我们要重点…

从QC看数据分析——入门数据分析

在数据分析的道路上越走越远

阴差阳错的做了数据分析,而且一开始我还不知道自己在做的是数据分析,看了很多数据分析的书,也走了一些弯路,做了很多实践项目,突然很想把自己作为一个小白的数据分析之路的成长过程写下来…

elk日志收集分析必修课2:如何爬取了知乎用户信息,并做了简单的分析

一、使用的技术栈: 爬虫:python27 +requests+json+bs4+time分析工具: ELK套件开发工具:pycharm二、数据成果

三、简单的可视化分析

1.性别分布 0 绿色代表的是男性 ^ . ^1 代表的是女性-1 性别不确定可见知乎的用户男性颇多。

2.粉丝最多的top30

粉丝最多的前三十名:…

springboot源码分析5-springboot之命令行参数以及原理

原文地址为:

springboot源码分析5-springboot之命令行参数以及原理摘要:本文我们重点分析一下Springboot框架中的命令行参数的使用以及框架内部处理的命令行参数的原理。 众所周知,springboot项目可以有两种方式启动,第一种使用ja…

【Elasticsearch源码】 分片恢复分析

带着疑问学源码,第七篇:Elasticsearch 分片恢复分析 代码分析基于:https://github.com/jiankunking/elasticsearch Elasticsearch 8.0.0-SNAPSHOT 目的

在看源码之前先梳理一下,自己对于分片恢复的疑问点:

网上对于E…

LTTng 简介使用实战

一、LTTng简介 LTTng: (Linux Trace Toolkit Next Generation),它是用于跟踪 Linux 内核、应用程序以及库的系统软件包。LTTng 主要由内核模块和动态链接库(用于应用程序和动态链接库的跟踪)组成。它由一个会话守护进程控制,该守护进程接受来自命令行接口的命令。babeltrace 项…

NumberPicker分析(三)

NumberPicker分析(三)

这一节主要用来分析NumberPicker的事件处理及滚动 NumberPicker继承自LinearLayout,是一个ViewGroup,ViewGroup事件处理的顺序大致如下:

dispatchTouchEventonInterceptTouchEventonTouchEvent 另外,源码中…

读书笔记:《精益数据分析》

《精益数据分析 . Lean Analytics Use Data to Build a Better Startup Faster》 加 . 阿利斯泰尔 . 克罗尔 本杰明 . 尤科维奇 著,韩知白 王鹤达 译 2023.7.27 ~ 2023.11.4 本以为是本纯数学的、介绍公式的数据分析用法的书,结果是:…

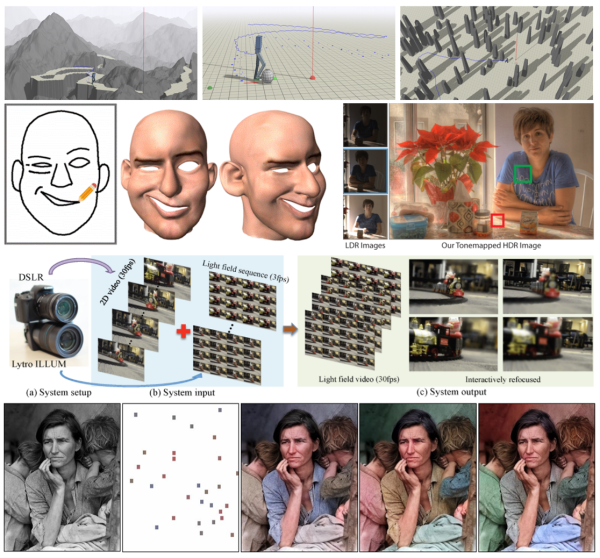

CG中的深度学习 |Siggraph 2017 相关论文总结

原文链接https://blog.uwa4d.com/archives/1810.html 这是侑虎科技第249篇文章,感谢作者李旻辰供稿,欢迎转发分享,未经作者授权请勿转载。当然,如果您有任何独到的见解或者发现也欢迎联系我们,一起探讨。(Q…

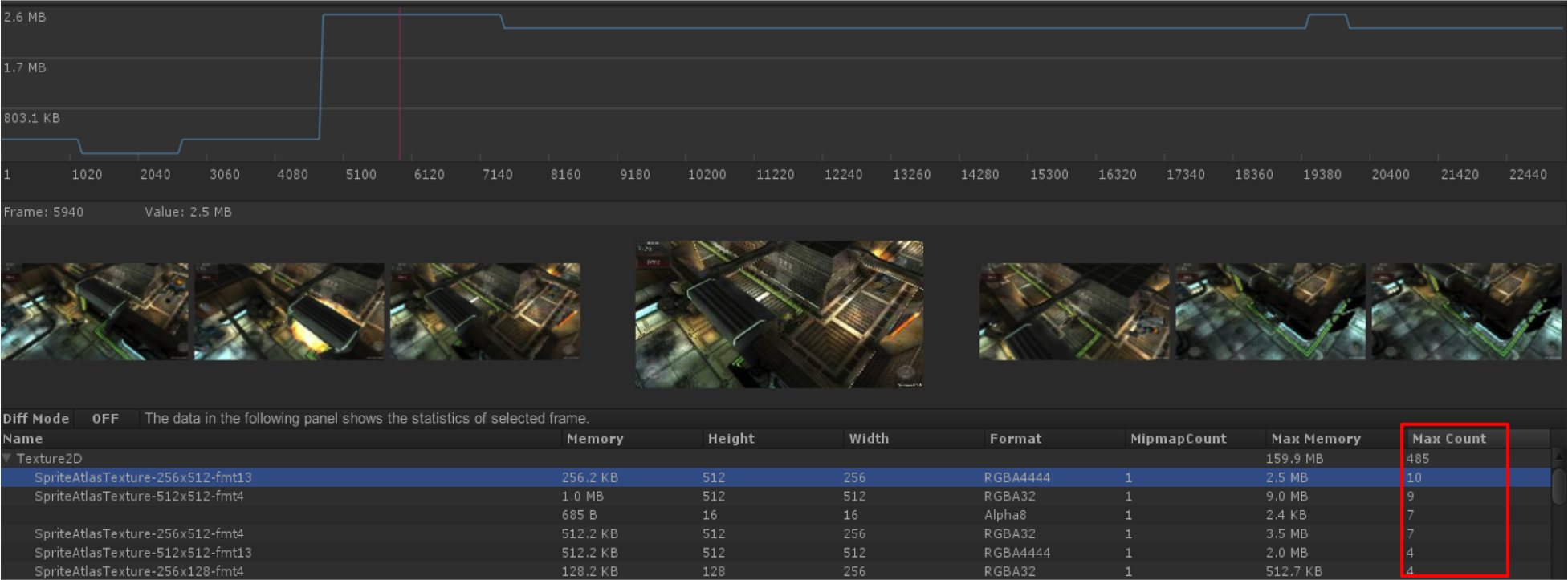

UWA GOT 上线 | 原来本地化性能测评也可以So Easy!

原文链接:https://blog.uwa4d.com/archives/Introduction_UWAGOT.html 为了让研发团队更方便地在本地进行测试,UWA今天推出了这套工具:Game Optimization Toolkit(简称:UWA GOT),它既能方便研发…

遵循开源软件安全路线图

毫无疑问,开源软件对于满足联邦任务所需的开发和创新至关重要,因此其安全性至关重要。

OSS(运营支持系统) 支持联邦政府内的每个关键基础设施部门。

联邦政府认识到这一点,并正在采取措施优先考虑 OSS 安全ÿ…

网站建设方案的价格是否合理分析角度

功能和需求:价格应该与网站所需的功能和需求相匹配。如果网站需要复杂的功能和定制开发,价格可能会相对较高。而对于简单的静态网站或基本功能的网站,价格可能较低。设计和视觉效果:价格应该反映出设计和视觉效果的质量和复杂程度…

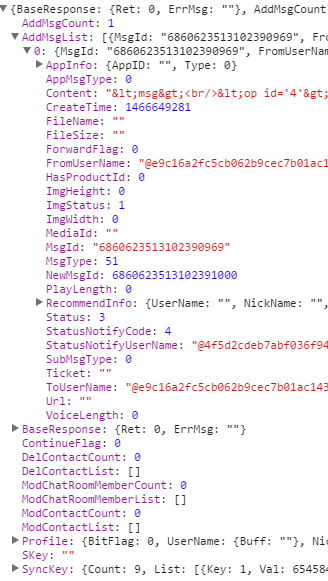

WEB版微信协议部分功能分析

更新

不知道是不是因为网页版微信的console.log问题被发现(可以看看知乎这里),中秋假期里出了新版本,有一些地方改了。但具体哪里改了还没时间去深究,不过可以发现同步更新的时间间隔改成了25s,如下图&…

[架构之路-215]- 架构 - 概念架构 - 模块(Module)、组件(Component)、包(Package)、对象、函数的区别

前言:

在软件架构中,一个重要的任务就是切分系统,而切分系统进程涉及到一个基本的概念,如模块(Module)、组件(Component)、包(Package)、对象,本…

有哪些你看了以后大呼过瘾的数据分析书?

书不在多,而在于精。 数据分析类的书有很多,可以按数据分析的流程分类,每个流程应该看哪些书籍。

也可以按照通识类和工具类进行分类,通识类可以理解为入门读物类,工具类就是针对不同的工具必读的书籍了。

还可以按照…

开源情报 (OSINT)

开源情报 (OSINT)是出于情报目的收集和分析公开数据的行为。

什么是开源数据?

开源数据是公众容易获得或可根据要求提供的任何信息。

OSINT 来源可包括:

▶ 报纸杂志文章以及媒体报道▶ 学术论文和发表的研究▶ 书籍和其他参考资料▶ 社交媒体活动▶…

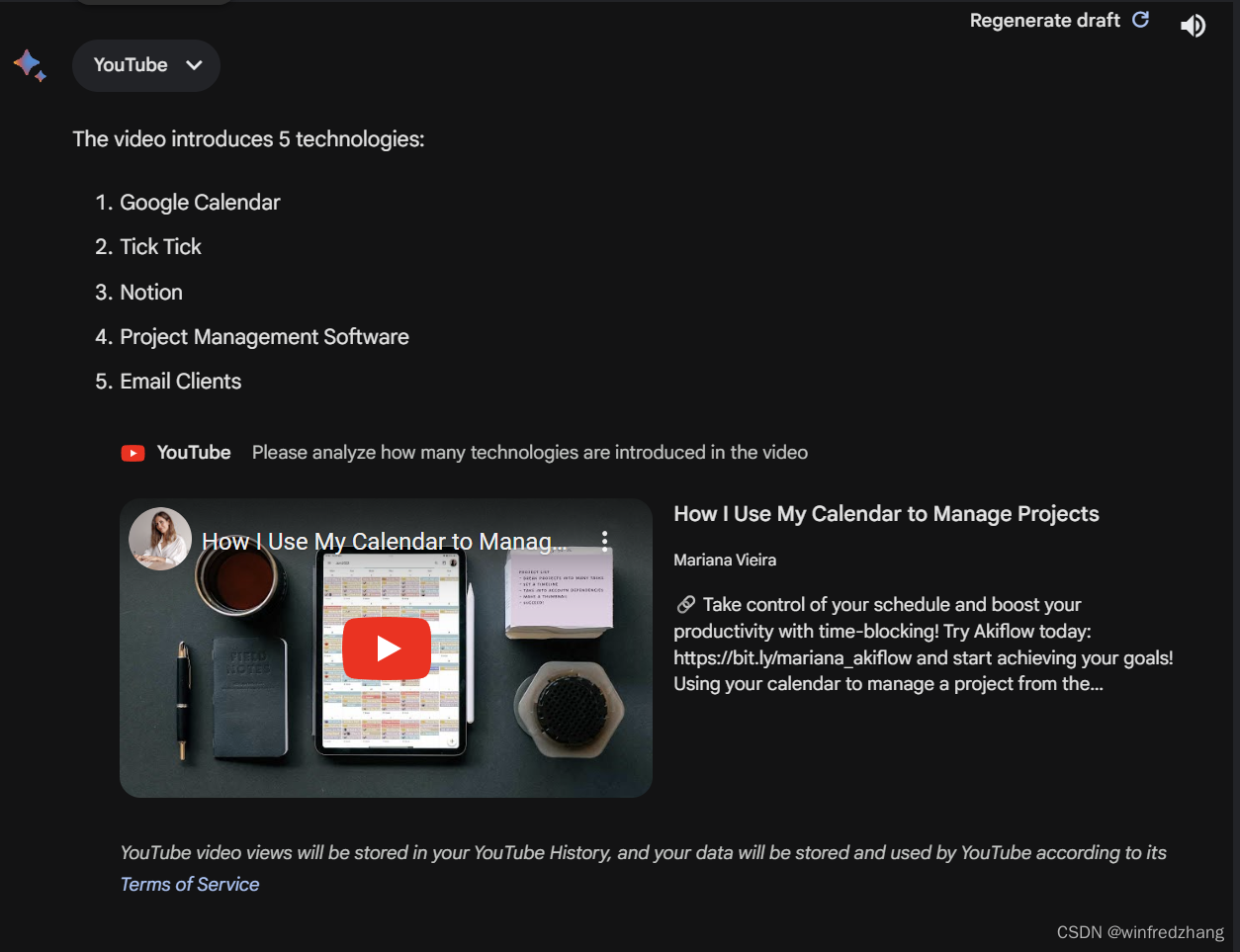

使用bard分析视频内容

11月21日的bard update 更新了分析视频的功能,使用方法如下:

1、打开bard网站。https://bard.google.com/ 2、点击插件。 3、点击YouTube中的 research a topic 选项。 4、输入需要分析的内容: Please analyze how many technologies are in…

威胁追踪如何增强您的网络安全态势

网络威胁的复杂性、频率和影响正在加剧。2022 年,勒索软件攻击达到2.361 亿次,其中 39% 的英国企业遭受网络攻击。

这些攻击需要工具和资源来识别和纠正漏洞,以在云环境中维护强大的安全框架,从而降低数据泄露和合规违规的风险。…

JVM源码分析之Java对象的创建过程

本文将基于HotSpot实现对Java对象的创建过程进行深入分析。

定义两个简单的类AAA和BBB通过javap -c AAA查看编译之后的字节码,具体如下:Java中的new关键字对应jvm中的new指令,定义在InterpreterRuntime类中,实现如下:n…

零小时零信任:数据标记如何加速实施

现在是零信任的零小时。

虽然这个概念已经存在多年,但现在联邦政府实施它的时间已经紧迫。

拜登政府备忘录被誉为以战斗速度安全交付关键任务数据的解决方案,要求联邦机构在 2024 财年年底前实现具体的零信任安全目标。

此外,国防部正在努…

生成式人工智能攻击的一年:2024

趋势科技最近公布了其关于预期最危险威胁的年度研究数据。生成人工智能的广泛可用性和质量将是网络钓鱼攻击和策略发生巨大变化的主要原因。

趋势科技宣布推出“关键可扩展性”,这是著名年度研究的新版本,该研究分析了安全形势并提出了全年将肆虐的网络…

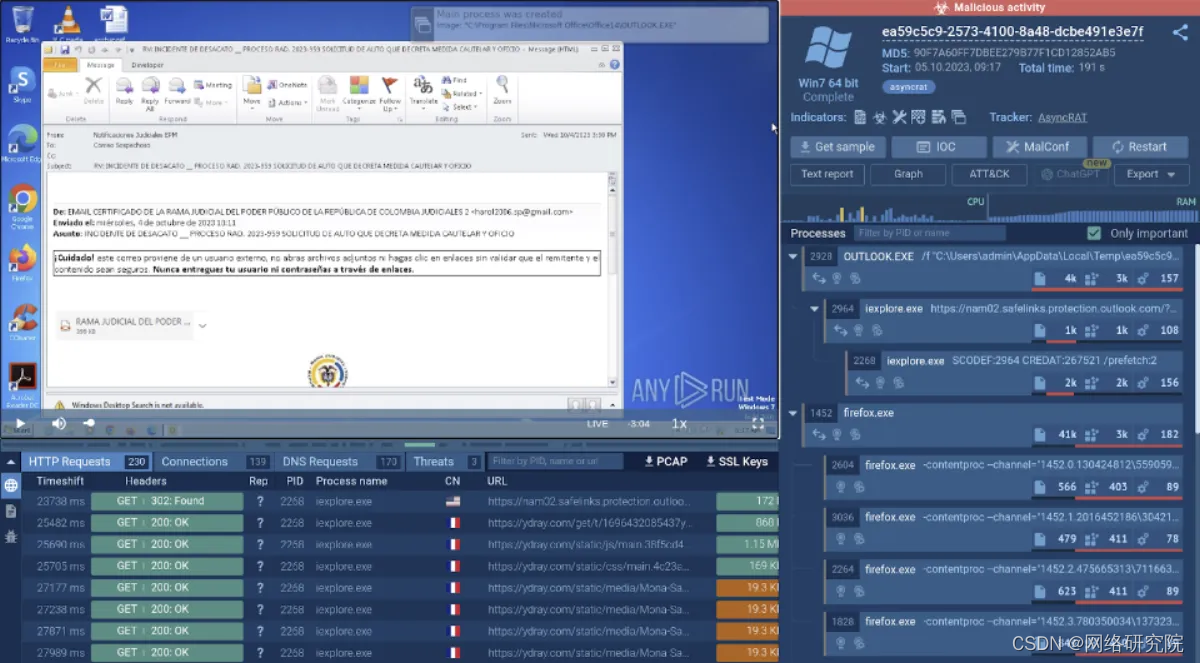

恶意软件分析沙箱在网络安全策略中处于什么位置?

恶意软件分析沙箱提供了一种全面的恶意软件分析方法,包括静态和动态技术。这种全面的评估可以更全面地了解恶意软件的功能和潜在影响。然而,许多组织在确定在其安全基础设施中实施沙箱的最有效方法方面面临挑战。让我们看一下可以有效利用沙盒解决方案的…

盘点那些牛逼却不为人所知的软件

文件格式转化类、多媒体类软件 1、SmallPDF: 很方便的web端文本转换器,提供PDF\PPT\WORD\EXCEL\图片之间的格式转化,像我这种喜欢用PPT做图的,导出成图片很方便。将文件上传转化后形成压缩包下载就行。 2、格式工厂: 支持各类视频…

mysql中char与varchar的区别分析

转载自:http://www.jb51.net/article/23575.htm 作者: 字体:[增加 减小] 类型:转载 时间:2010-05-20 我要评论 在mysql教程中char与varchar的区别呢,都是用来存储字符串的,只是他们的保存方式不…

应用程序映射的 5 个安全优势

现代企业依靠无数的软件应用程序来执行日常运营。这些应用程序相互连接并协同工作以提供所需的服务。了解这些应用程序如何相互交互以及底层基础设施对于任何组织都至关重要。这就是应用程序映射概念的用武之地。

顾名思义,应用程序映射是创建应用程序架构…

发现网络安全的基本实践:安全代码开发

本文的目标是对安全代码开发在网络安全中的重要性提供清晰、全面的看法。然后,我们将探讨数字世界中迫在眉睫的威胁、安全开发的指导原则以及可用的工具和技术。

我们还将分析如何将安全性整合到开发周期和培训中,作为确保这一基本实践成功的关键要素。…

快速、准确地检测和分类病毒序列分析工具 ViralCC的介绍和详细使用方法, 附带应用脚本

介绍 viralcc是一个基因组病毒分析工具,可以用于快速、准确地检测和分类病毒序列。

github:dyxstat/ViralCC: ViralCC: leveraging metagenomic proximity-ligation to retrieve complete viral genomes (github.com) Instruction of reproducing resul…

论环境如何影响我们的一切

本心、输入输出、结果 文章目录 论环境如何影响我们的一切前言相关书籍极大影响我们的潜在客观环境环境带给我们的影响是如何进行具象化的大的框架体系是什么弘扬爱国精神论环境如何影响我们的一切 编辑:简简单单 Online zuozuo 地址:https://blog.csdn.net/qq_15071263 如果…

[架构之路-211]- 需求- 软架构前的需求理解:ADMEMS标准化、有序化、结构化、层次化需求矩阵 =》需求框架

目录

前言:

一、什么是ADMES:

首先,需求是分层次的:

其次,需求是有结构的,有维度的

再次,不同层次需求、不同维度需求之间可以相互转化(难点、经验积累)

最终,标准…

2024 年政府和技术预测

新的一年即将来临,这意味着专家、技术专家和专栏作家应该尝试预测 2024 年政府和技术即将出现的一些最大趋势。今年可能使这些预测变得更加困难的是事实上,许多技术正在以惊人的速度向前发展。在某些情况下,过去需要多年才能慢慢发生的变化现…

Unity移动端动态阴影总结

原文链接:https://blog.uwa4d.com/archives/sparkle_shadow.html 这是侑虎科技第239篇原创文章,感谢作者冯委供稿,欢迎转发分享,未经作者授权请勿转载。当然,如果您有任何独到的见解或者发现也欢迎联系我们,…

ACM-ICPC 2018 南京赛区网络预赛 Sum(线性筛)

样例输入

2

5

8

样例输出

8

14

首先,平方数也就是一个数唯一分解后,有一个质因子(假设为p)的指数大于等于2。对于一个数,如果它有一个质因子的指数大于等于3,那么不管怎么分这个质因子,左乘…

PackageManagerService初始化

参考资料:PMS 第 1 篇 - PackageManagerService 初始化

这个是基于Android 7的,我看的代码是Android 9

前言

PMS 用来管理所有的 package 信息,包括安装、卸载、更新以及解析 AndroidManifest.xml 以组织相应的数据结构,这些数…

反黑战役之谁动了我的文件?

反黑战役之谁动了我的文件? 一、事件背景 本文描述了IT经理小李在一起广告公司文件泄露的案件中,通过对交换机、服务器日志和邮件信头进行分析,利用多方面日志内容验证了他的推测,最后他将这些蛛丝马迹汇总起来,勾勒出…

2016 Spark旧金山峰会侧记

作者简介:邵赛赛,Hortonworks技术专家,Spark活跃贡献者,主要聚焦Spark领域,包括Spark core、Spark on Yarn,以及Spark Streaming。此外,邵赛赛还是Apache Chukwa committer。 Spark峰会是Spark领…

hbase region split 源码分析

再次吐槽公司的sb环境,不让上网不能插优盘,今天有事回家写一下笔记HBase region split 在管理集群时,最容易导致hbase节点发生故障的恐怕就是hbase region split和compact的了,日志有split时间太长;文件找不到…

NumberPicker分析(一)

NumberPicker分析(一)

NumberPicker可实现连续滚动的字符串选择,其实现方式很有借鉴的意义

以最基本的使用方式为例,在layout中布局: <NumberPickerandroid:id"id/number_picker"android:layout_width"wrap_content"…

golang 源码分析之URL编码规范

原文地址为:

golang 源码分析之URL编码规范首先看一下url编码规范: backspace %08tab %09linefeed %0Acreturn %0Dspace %20! %21" %22 # %23 $ %24 % %25 & %26 %27 ( %28 ) %29 * %2A …

[架构之路-212]- 需求- UML需求建模:用例图、ER图/概念类图、流程图、序列图、状态机图

目录

前言:

什么是需求建模

1. 用例图

1.1 用例图

1.1.1 组件

1.1.2 用例细化与用例关系

1.2 用例规约

2. ER图/概念类图

3. 跨角色流程图(串行、协同)

4. 活动图(并行、协同)

5. 状态机图

6. 时序图 前言…

springboot源码分析9-random的使用以及原理

原文地址为:

springboot源码分析9-random的使用以及原理摘要:springboot框架为我们提供了很多的便利,其中有一个非常有意思的功能,那就是可以通过变量的方式来配置一个随机数random,然后使用random随机出各式各样数值。…

java String.split()函数的用法分析

homjava String.split()函数的用法分在java.lang包中有String.split()方法的原型是: public String[] split(String regex, int limit) split函数是用于使用特定的切割符(regex)来分隔字符串成一个字符串数组,函数返回是一个数组。…

抵御网络威胁的虚拟盾牌:威胁建模

威胁建模是一个允许您管理因日益复杂且不断变化的 IT 安全威胁而产生的风险的过程。为了保护敏感系统和数据,主动了解和应对这些威胁至关重要。

威胁建模是识别、评估和减轻这些威胁的关键过程,确保组织准备好面对不断出现的新的复杂挑战。

本文将详细…

数据安全:超越威胁搜寻,监控数据流和用户行为

网络安全曾经是建立在严格协议和反应措施之上的堡垒,现在正在经历变革。随着数字环境变得更加复杂和数据驱动,对保护数字资产采取细致入微的方法的需求比以往任何时候都更加明显。这种演变标志着与传统威胁检测的背离,转向强调上下文并抢占用…

TikTok行业趋势分析:未来最有潜力的创作方向

引言 TikTok作为全球最受欢迎的短视频平台之一,一直处于创意和潮流的前沿。随着用户基数的不断增加和功能的不断升级,TikTok行业的创作方向也在不断演变。本文将对TikTok行业趋势进行深入分析,探讨未来最有潜力的创作方向,为创作者…

Drools 7 JMX Mbean 及Metric 分析

Mbean

mbean的打开很简单,使用jmx启动参数: -Dcom.sun.management.jmxremote.port9999 -Ddrools.mbeansenabled -Dcom.sun.management.jmxremote.authenticatefalse -Dcom.sun.management.jmxremote.sslfalse 但通过jconsole能直观看到的东西也很…

TrafficWatch 数据包嗅探器工具

TrafficWatch 是一种数据包嗅探器工具,允许您监视和分析 PCAP 文件中的网络流量。它提供了对各种网络协议的深入了解,并可以帮助进行网络故障排除、安全分析等。

针对 ARP、ICMP、TCP、UDP、DNS、DHCP、HTTP、SNMP、LLMNR 和 NetBIOS 的特定于协议的数据…

android framework 层源码分析常见方法

源码的分析,一般分析两种数据,一种是类的关系,一种是某个功能实现的流程图。下面主要说的是流程图的分析。

android 中源码分析的方法总得来说有两种,第一种是借助 android studio 或者 eclipse 静态代码分析的方法,查…

Kylin - 框架介绍

1. Apache Kylin 是什么?

Apache Kylin™是一个开源的分布式分析引擎,提供Hadoop之上的SQL查询接口及多维分析(OLAP)能力以支持超大规模数据,最初由eBay Inc. 开发并贡献至开源社区。它能在亚秒内查询巨大的Hive表。 …

Excel构建决策分析模型

特点

探讨使用 Excel 构建决策模型的价值和重要性,以及对 Excel 复杂性的非常详细和深入的解释使用 Excel 的图形功能来有效地呈现定量数据(比率和间隔)来通知和影响目标对象利用 Excel 的内置数据可视化和操作功能准备数据以供最终分析探索…

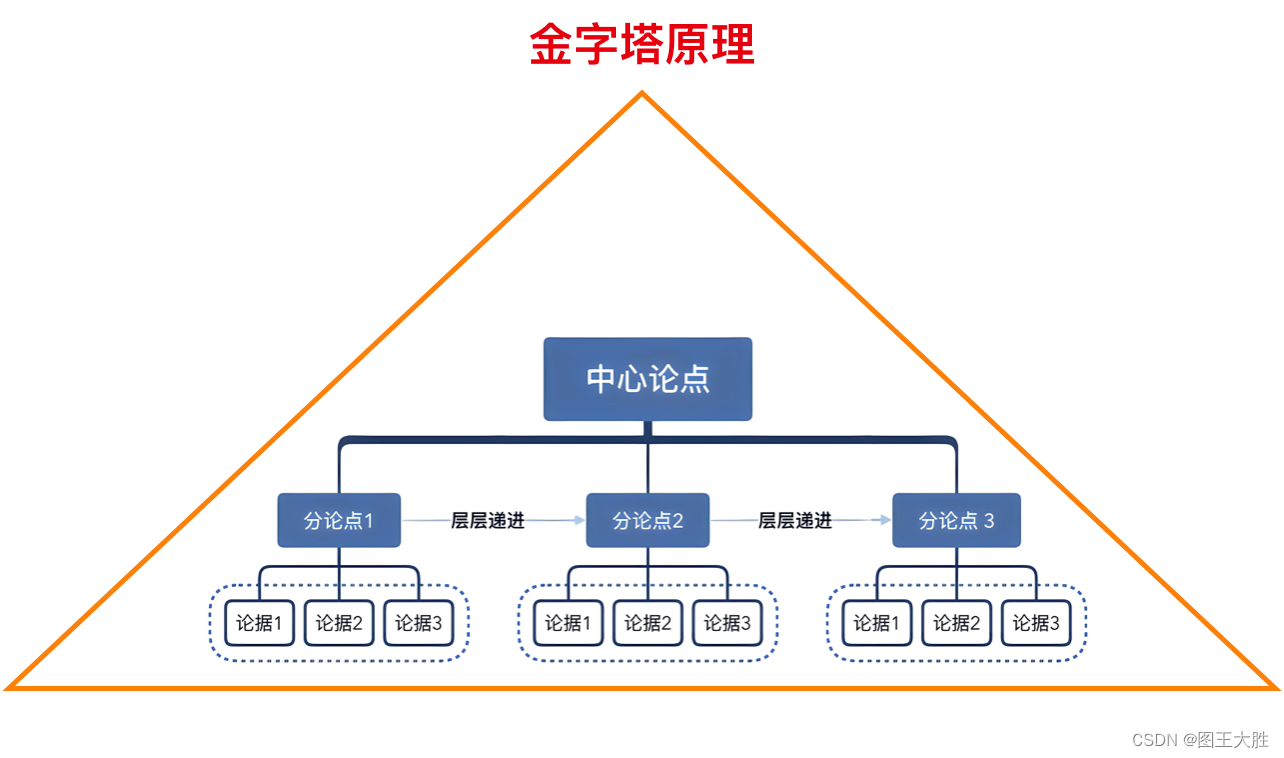

问题解决的思维模型和工具

一、分析问题

(一)太难解决的先不解决,先解决那些比较容易的;

(二)成本太高的放到后面解决,先解决成本低的;

(三)对结果影响不大的先不解决,最…

【密文特征分析】加密类型判断

1、代码

import re

import sysimport requestsdef post_url(data):"""其实就是把「https://www.dcode.fr/cipher-identifier」网站的功能,改成接口形式之所以改成接口,是因为网站加载有些慢,很多不必要加载很是浪费时间:para…

pyfolio工具结合backtrader分析量化策略组合,附源码+问题分析

pyfolio可以分析backtrader的策略,并生成一系列好看的图表,但是由于pyfolio直接install的稳定版有缺陷,开发版也存在诸多问题,使用的依赖版本都偏低,试用了一下之后还是更推荐quantstats。

1、安装依赖

pip install …

Oracle实战小技巧及报错解决方案18:SQL语句的执行原理分析

原理: 第一步:应用程序把查询SQL语句发给服务器端执行。 我们在数据层执行SQL语句时,应用程序会连接到相应的数据库服务器,把SQL语句发送给服务器处理。 第二步:服务器解析请求的SQL语句。 1:SQL计划缓存,经常用查询分析器的朋友大概都知道这样一个事实,往往一个查询语句在第…

了解网络攻击影响链的每个环节

通常很难完全理解成功的网络攻击的影响。有些后果显然是可以量化的,例如支付的赎金的数额。但其他后果并不那么明显,从客户信任和潜在业务的丧失,到数年后可能作为另一次网络攻击的一部分而出现的数据被盗。

这些都是网络攻击影响链的所有要…

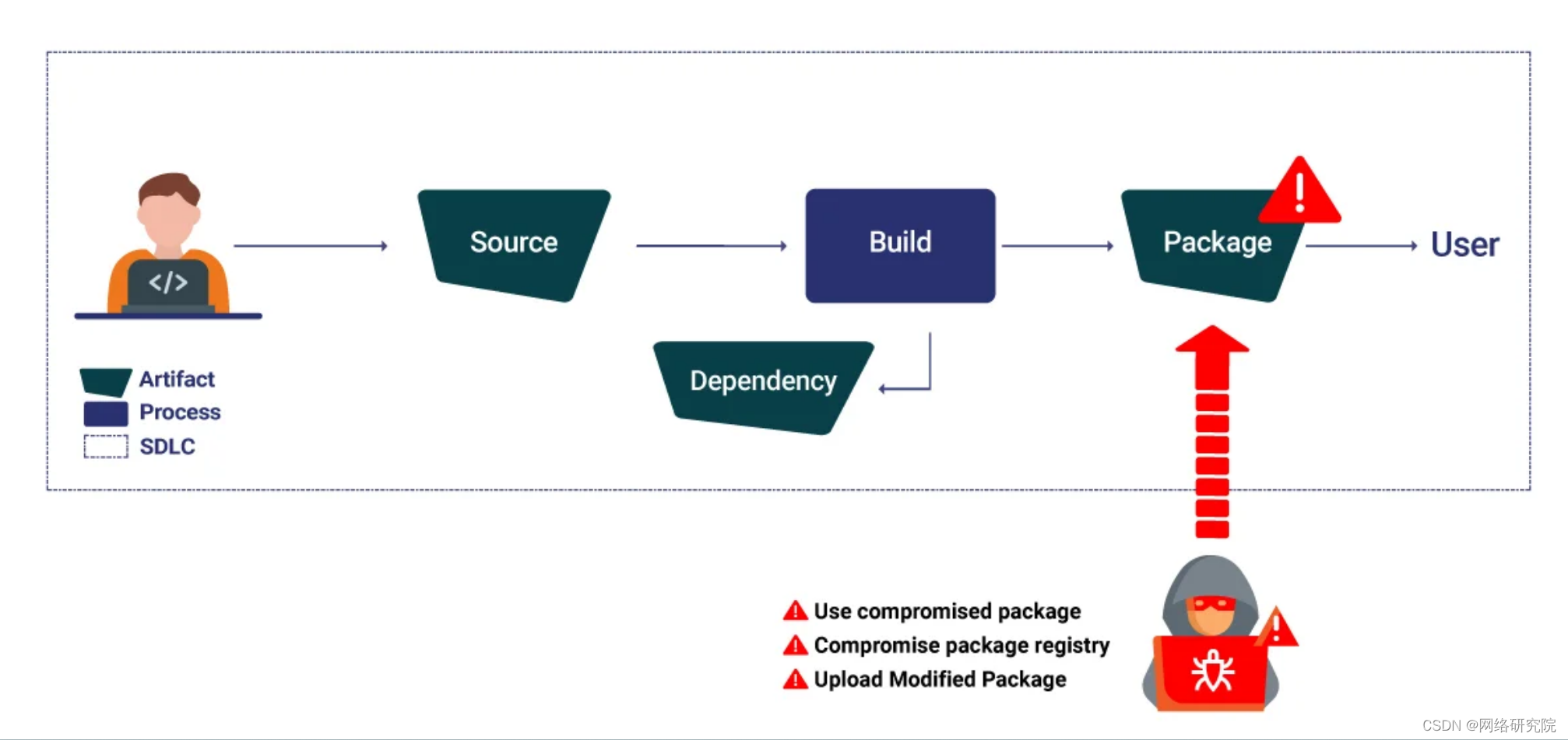

封装阶段的软件供应链安全威胁

随着软件开发沿着软件供应链生命周期进行,软件包阶段成为一个关键节点,将源代码转换为准备分发的可执行工件。然而,这个关键阶段也无法避免漏洞,使其成为恶意行为者寻求破坏软件完整性和安全性的主要目标。这篇博文深入研究了此阶…

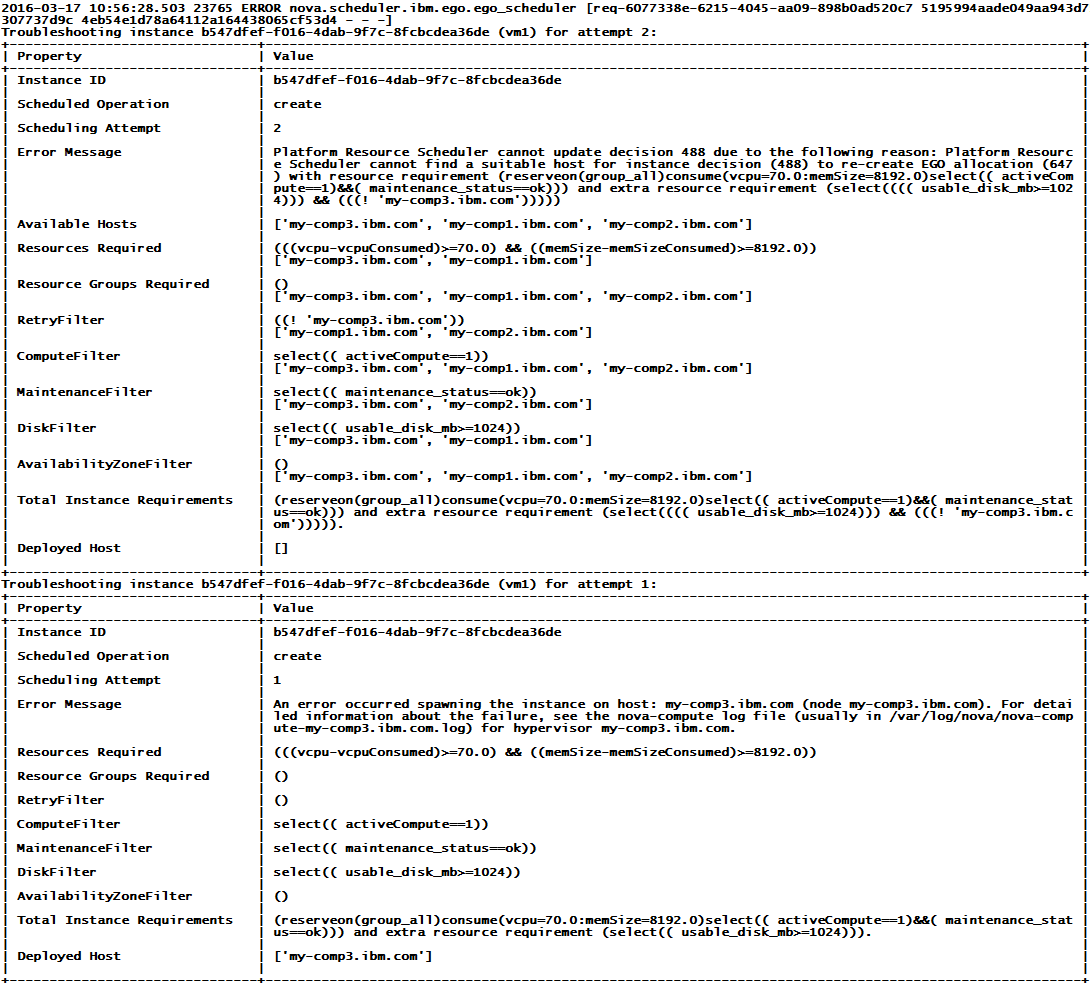

OpenStack运维中资源调度的错误排查

回望二十一世纪已过去的十六个年头,云计算可谓赚足了风头,而作为云计算IaaS(基础设施即服务)模式的新贵,OpenStack打出生起(2010年7月份NASA和Rackspace公司将其开源)便立马集众方IT大佬如IBM、Red Hat、HP、Inter等宠爱于一身,一…

分析jrtplib库的内存管理类

jrtplib允许用户自己管理内存. 默认情况下, 该库会调用运算符new/delete来分配/释放运行过程中需要的内存空间. 这两天研究jrtlib-3.8.2库,原本是研究其rtp/rtcp的实现, 在跟踪代码时,却发现它提供给用户管理内存的接口,设计得非常巧妙, 如教科书般的将C各种特性展现出来. 这中…

nWnH分析与设计艺术的融合

一、概念的认识

nWnH分析法是列举出构成事情的基本要素,从而对构成问题的主要方面进行分析。在具体应用领域,nWnH分析法能够帮助思考者有条理的分析考察问题。What:明确基本性质:是什么、做什么、条件是什么、重点是什么、目的是…

HMaster启动源码分析

写之前先吐槽一下自己的sb公司环境,电脑上不了网,优盘又不能插。所以做点笔记基本上都是晚上回家再写一遍。哎,废话不说了 先贴个hbase在构造函数中起来的RPC服务的UML图 :http://blackproof.iteye.com/blog/2029170 HMaster启动会…

![[架构之路-215]- 架构 - 概念架构 - 模块(Module)、组件(Component)、包(Package)、对象、函数的区别](https://img-blog.csdnimg.cn/img_convert/3345e7c174187e09b1bec471db9c7726.png)

![[架构之路-211]- 需求- 软架构前的需求理解:ADMEMS标准化、有序化、结构化、层次化需求矩阵 =》需求框架](https://img-blog.csdnimg.cn/20181209030618718.jpeg?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3p4aDE5ODAwNjI2,size_16,color_FFFFFF,t_70)

![[架构之路-212]- 需求- UML需求建模:用例图、ER图/概念类图、流程图、序列图、状态机图](https://img-blog.csdnimg.cn/img_convert/d1bc670283c72bea91d280fc6d629a2c.jpeg)