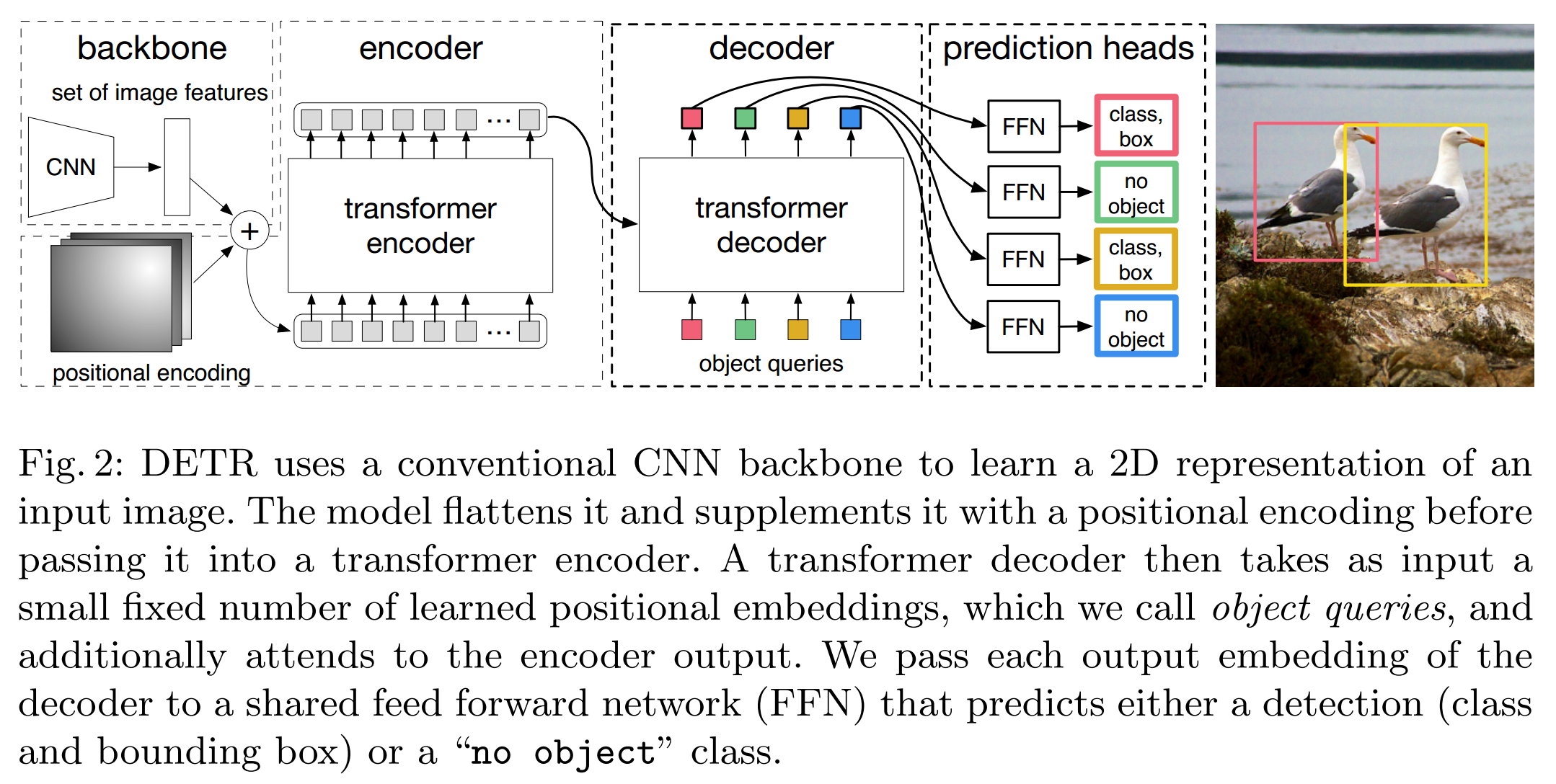

End-to-End Object Detection with Transformers

整个模型的主要思想是把物体检测问题看作一个集合到集合的预测问题,将图片切分成一个个Patches。然后进行位置编码,利用Transformer Encoder和Decoder进行编码和解码,最后使用FFN进行分类和坐标的回归。

Netweaver

vscode

android-studio

斐波那契

xid

信号量

ps

reactjs

网站安全防护

gnu

pcb工艺

Java反射

chatgpt

HAL库

SpringSecurity

C++11

UI开发

安全通告

ARM安全

BOOT

【DETR】End-to-End Object Detection with Transformers

相关文章

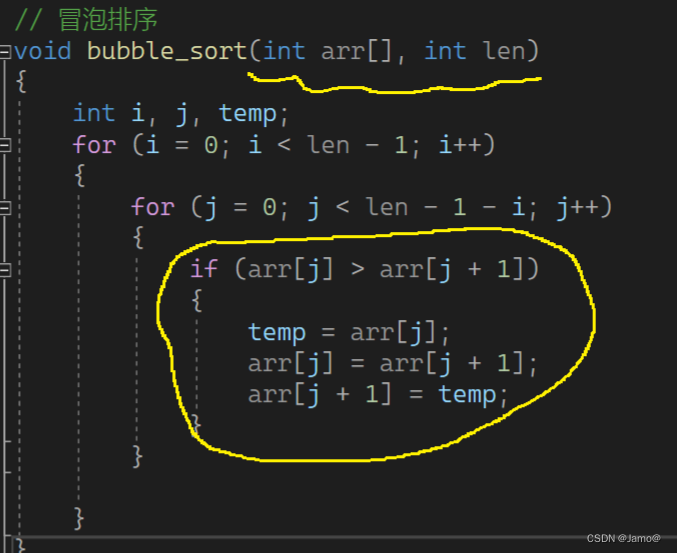

编写基于冒泡排序算法的qsort函数

目录 1.简单认识冒泡排序 2.进入正文分析如何实现函数

3.1比较两个相邻元素的大小

3.2比较两个相邻元素大小后要换函数

4.my_qsort函数:

5.总结: 1.简单认识冒泡排序 冒泡排序的步骤如下: 比较相邻的两个元素,如果第一个元素比…

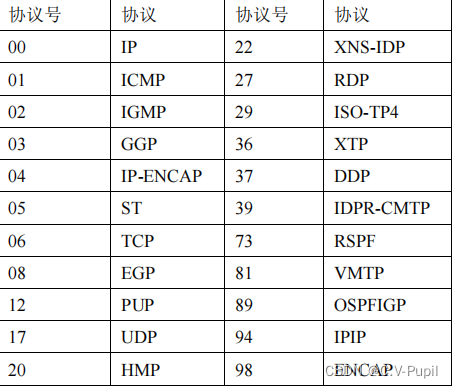

千兆以太网网络层 IP 协议介绍与 IP 校 验和算法实现

文章目录 前言一、IP 协议数据字段格式二、IP 协议首部详解三、IP 首部校验和算法介绍四、用 Verilog 实现五、模块仿真六、仿真结果前言

本章将讲解千兆以太网网络层 IP 协议的内容及算法实现。IP 层的实质是在MAC 层的基础上将原有协议进行一个更加细化的定义而得。它最核心…

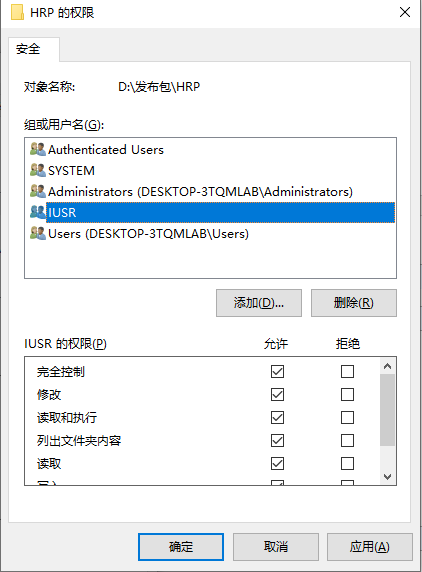

HTTP 错误 401.3 - Unauthorized 由于 Web 服务器上此资源的访问控制列表(ACL)配置或加密设置,您无权查看此目录或页面。

用IIS 发布网站,不能访问且出现错误:HTTP 错误 401.3 - Unauthorized 由于Web服务器上此资源的访问控制列表(ACL)配置或加密设置。您无权查看此目录或页面

问题截图: 问题描述:HTTP 错误 401.3 - 未经授权:访问由于 A…

为什么在token在http请求头中的Authorization要加Bearer前缀?

为什么在token在http请求头中的Authorization要加Bearer前缀?

token认证方式一般是放在http的请求头中Authorization字段,那么有两种形式:

Authorization : Bearer eyJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJCRkwiLCJhdWQiOiJDaGluYU1vYmlsZSIsImV4…

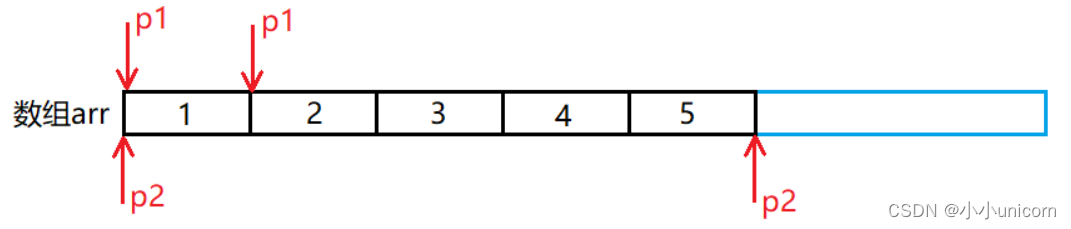

指针(二)------字符指针+数组指针+指针与数组(传参)

💓博主csdn个人主页:小小unicorn ⏩专栏分类:C语言 🚚代码仓库:小小unicorn的代码仓库🚚 🌹🌹🌹关注我带你学习编程知识 前言: 在指针(一…

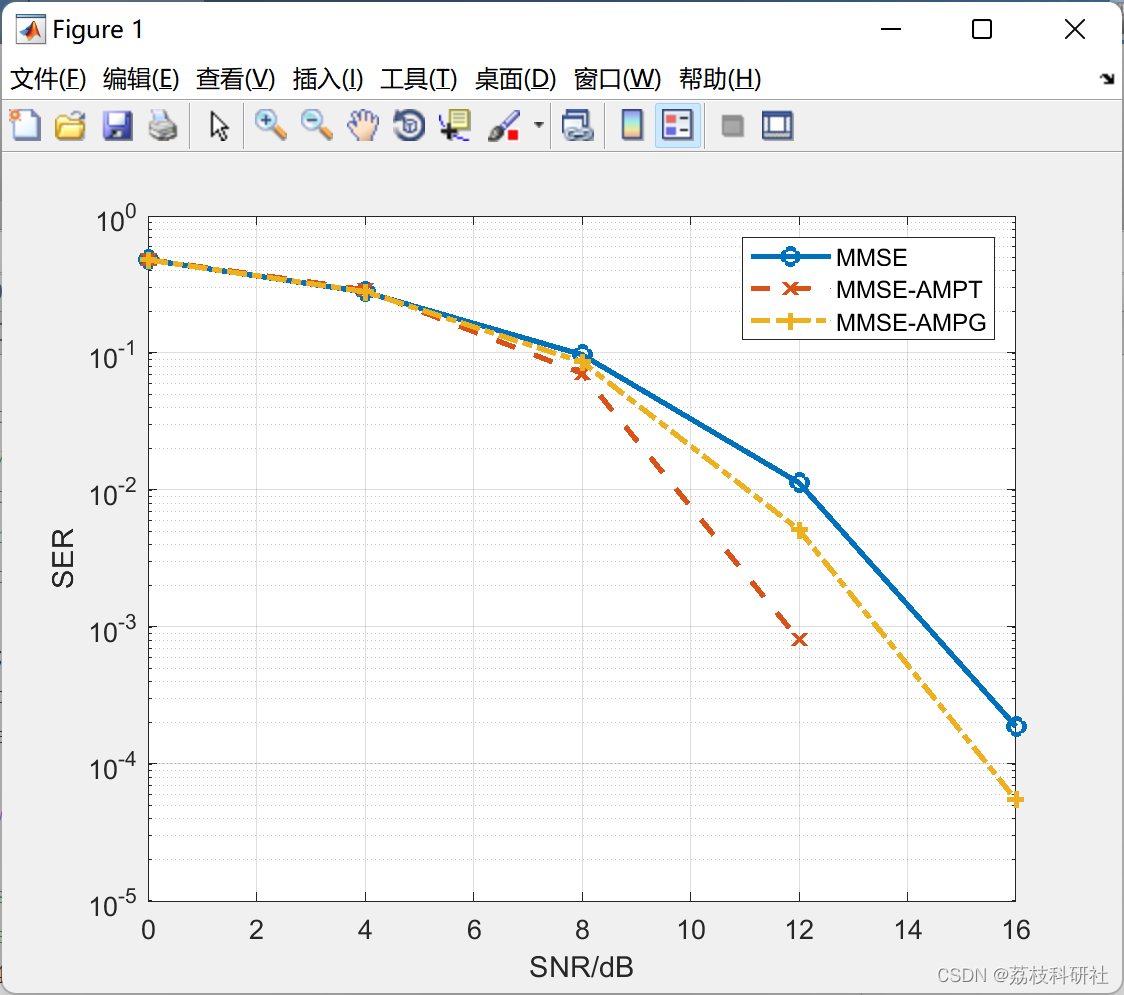

用于大规模 MIMO 检测的近似消息传递 (AMP)(Matlab代码实现)

💥💥💞💞欢迎来到本博客❤️❤️💥💥 🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。 ⛳️座右铭&a…

为什么定时发朋友圈会更有效呢?

这是因为在同一时段 发送的好友朋友圈

无法有效分散用户的注意力

导致曝光度难以提升

而通过推广定时发朋友圈

可根据自己的粉丝活跃度

设置发圈时间

让每一条朋友圈都能高效

传递到更多的好友手中

这样,曝光度自然而然地就大大提升了! 1.多个号…

Spring面试题2:说一说IOC控制反转以及底层是如何实现的?说一说面向切面的编程(AOP)以及底层是如何实现的?

该文章专注于面试,面试只要回答关键点即可,不需要对框架有非常深入的回答,如果你想应付面试,是足够了,抓住关键点

面试官:说一说IOC控制反转以及底层是如何实现的?

IoC(Inversion of Control,控制反转)是Spring框架的核心概念之一。它是一种设计原则,通过将对象的…